Schneier: głupi pomysł Microsoftu

21 lutego 2008, 10:26Bruce Schneier, znany specjalista ds. bezpieczeństwa, skrytykował pomysł Microsoftu polegający na dostarczaniu łat do oprogramowania za pomocą technik wykorzystywanych przez robaki. O propozycji koncernu z Redmond pisaliśmy przed kilkoma dniami.

Tracimy prywatność

9 marca 2010, 18:19Bruce Schneier, jeden z najbardziej znanych specjalistów ds. bezpieczeństwa ostrzega, że jeśli teraz nie zaczniemy dbać o wprowadzanie przepisów chroniących naszą prywatność w cyfrowym świecie, wkrótce może być już za późno.

Bruce Schneier krytykuje NSA i FBI

2 września 2013, 10:09Znany ekspert ds. kryptografii i bezpieczeństwa, Bruce Schneier, skrytykował na swoim blogu postępowanie NSA i FBI wobec Ladara Levisona, właściciela firmy Lavabit. Oferowała ona usługę bezpiecznej poczy elektronicznej. Gdy do Lavabitu wpłynął sądowy nakaz udostępnienia władzom e-maili klientów - a został on wydany, gdyż z usług tej firmy korzystał Edward Snowden - właściciel zdaecydował się na zamknięcie przedsiębiorstwa, które prowadził od 10 lat

Gęste "oddychające" baterie

19 maja 2009, 16:23Baterie litowo-jonowe są powszechnie wykorzystywane w wielu otaczających nas urządzeniach, trafiają też to samochodów elektrycznych. Jednak technologia ta zbliża się do granicy, poza którą nieopłacalne stanie się zwiększanie pojemności tego typu urządzeń.

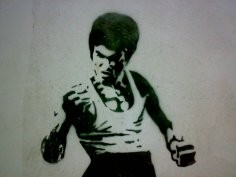

Bruce'a Lee zabił nadmiar wody w organizmie?

2 grudnia 2022, 17:34Legenda filmów kung-fu, Bruce Lee, zmarł 20 lipca 1973 roku w Hongkongu w wieku zaledwie 32 lat w tajemniczych okolicznościach. Przyczyna śmierci nie jest znana, więc szybko pojawiły się różne hipotezy: od zabójstwa przez mnichów, których tajemnice miał rzekomo zdradzić w swoich filmach, przez morderstwo dokonane przez triady, po – wysuniętą w 2018 roku – hipotezę, że zmarł z powodu przegrzania organizmu. Grupa naukowców z Wydziału Medycyny Uniwersytetu Autonomicznego w Madrycie opublikowała na łamach Clinical Kidney Journal nową hipotezę dotyczącą śmierci aktora.

Niewykrywalne sprzętowe trojany w procesorach

18 września 2013, 10:40Grupa amerykańskich i europejskich ekspertów opublikowała pracę badawczą, w której opisują, w jaki sposób układy scalone wykorzystywane np. przez wojsko mogą zostać na etapie produkcyjnym zmienione tak, by ułatwiały szpiegowanie czy włamanie do urządzeń i systemów korzystających z tych układów. Zmiany takie, przeprowadzone na poziomie tranzystorów, byłyby niewykrywalne

Dorośli nie atakują serwerów

25 kwietnia 2008, 09:28"Poważni" hakerzy już nie atakują stron internetowych i komputerów prywatnych wirusami. Pozyskują cenne poufne dane i handlują nimi w internecie. Internetowym sabotażem zajmują się młodzieżowe gangi - uważają eksperci.

Kwanty można podsłuchać

1 maja 2008, 11:16Profesor Jan-Ake Larsson, matematyk ze szwedzkiego Linköping University, wraz ze swoim byłym studentem, Jorgenem Cederlofem, obecnie pracownikiem Google'a, znaleźli jednak lukę w kwantowych systemach kryptograficznych.

Częściowe szyfrowanie nie pomaga

18 lipca 2008, 11:16Zespół profesora Tadayoshi Kohno z University of Washington, w skład którego wchodził Bruce Schneier, znany specjalista ds. kryptografii, poinformował, że takie programy jak Windows Vista, Word i Google Desktop przechowują dane w niezaszyfrowanych obszarach dysku, nawet wówczas, gdy pliki na których pracujemy, są szyfrowane.

Jak ukraść klucz

22 października 2009, 11:52Eksperci odkryli, w jaki sposób można ukraść klucze kryptograficzne używane do zabezpieczania transmisji bezprzewodowej w urządzeniach przenośnych. Kradzieży można dokonać mierząc ilość zużywanej energii lub emisję częstotliwości fal radiowych.

« poprzednia strona następna strona » 1 2 3 4 5 6 7 …